Почему пароли как никогда слабы, а взломщики – сильны

Искусство взлома паролей в течение последних 5 лет продвинулось в развитии дальше, чем за несколько предыдущие десятилетий вместе взятых. В то же время, опасность практики повторного использования паролей выросла. В результате уровень безопасности, обеспечиваемый стандартным паролем, в 2012 году стал как никогда низким.

В конце 2010 года, Шон Брукс получил три сообщения по электронной почте, предупреждающие о том, что в течение 30 часов его счета на LinkedIn, Battle.net, и других популярных веб-сайтах были в опасности. Он хотел отмахнуться от них как от мистификации, но заметил, что они содержат детали, не типичные для большинства фишинг-атак. В сообщении утверждалось, что его учетные данные для входа на различные Gawker сайты были использованы хакерами для получения доступа к серверам сайтов, о чем стало известно, и, если Брукс использовал тот же адрес электронной почты и пароль в других аккаунтах, то они также будут скомпрометированы.

Опасения Брукс и миллионов других людей, получивших эти письма в декабре, не были напрасными. Через несколько часов после анонимных хакерских атак на Gawker сервера ивзлома криптографически защищенных паролей 1,3 миллионов их пользователей, ботнетами были взломаны, а затем использованы пароли для доступа к аккаунтам Twitter’а и дальнейшей рассылки спама. В течение следующих нескольких дней, такие сайты как Twitter, Amazon, Yahoo советовали или требовали от своих пользователей сменить пароли.

«Опасность привычки использовать слабые пароли получила широкое признание», говорил Брукс, который в то время писал об опасностях, касаемых Программы Ассоциаций для Центра демократии и технологий. «Предупреждения»,- сказал он мне: «показывают, что эти компании понимают, как нарушение безопасности за пределами их систем может создать уязвимости внутри их сетей».

Новый мир

Согласно исследованию (PDF, англ.) 2007 года обычный web-пользователь, имеющий порядка 25 отдельных аккаунтов, использует всего 6,5 паролей, для того, чтобы защитить их. Такие случаи, как взлом Gawker, демонстрируют, что повторное использование паролей, подчас состоящих из сочетания используемых адресов электронной почты в качестве имен пользователей, приводит к тому, что если хакеры взломали учетные данные на одном сайте, далее они будут иметь возможность несанкционированного доступа к десяткам других аккаунтов, тоже.

Новые аппаратные средства и современная техника также помогли внести свой вклад в рост числа взломанных паролей. Все чаще используемые сейчас для вычисления графические процессоры позволяют использовать программы для взлома паролей в тысячи раз быстрее, чем это было еще десять лет назад с помощью компьютеров по аналогичным ценам, которые использовали традиционные одноядерные процессоры. ПК под управлением одной AMD Radeon HD7970 GPU, например, может перебрать в среднем поразительных 8200 миллионов комбинаций паролей в секунду в зависимости от алгоритма, используемого для их шифрования. Десять лет назад такие скорости были возможны только при использовании дорогих суперкомпьютеров.

Прогресс на этом не останавливается. ПК, оснащенный двумя или более $500 графическими процессорами может достичь скоростей в два, три и более раз быстрее, и бесплатные программы для взлома паролей, такие как oclHashcatplus будут запущены на многих из них. Хакеры, использующие такие скорости также будут работать в тандемах на интернет-форумах, что позволит им объединить свои ресурсы и изобретения, чтобы взломать списки из 100.000 или более паролей в считанные часы.

Самое главное, что серия утечек за последние пять лет содержащая более чем 100 миллионов реальных паролей обеспечивают взломщиков новыми знаниями о том, как люди из разных слоев общества выбирают пароли на разных сайтах в разных условиях. Постоянно увеличивающийся список утечек паролей позволяет программистам писать правила, которые делают алгоритмы взлома более быстрыми и точными. Парольные атаки становятся упражнениями на «скопировать-вставить», что позволяет использовать их с легкостью даже детям.

«Совершенствование происходит день и ночь», — говорит Рик Рэдман, тестер-взломщик группы консультантов по безопасности KoreLogic и организатор конкурса по безопасности «Взломай меня, если сможешь» на трех последних конференциях хакеров Defcon. «Это был замечательный для хакеров год именно по причине количества информации. Возможность взлома 16-символьного пароля – это то, что я не мог сделать 4 или 5 лет назад, и не потому, что я имею больше вычислительной мощности сейчас!».

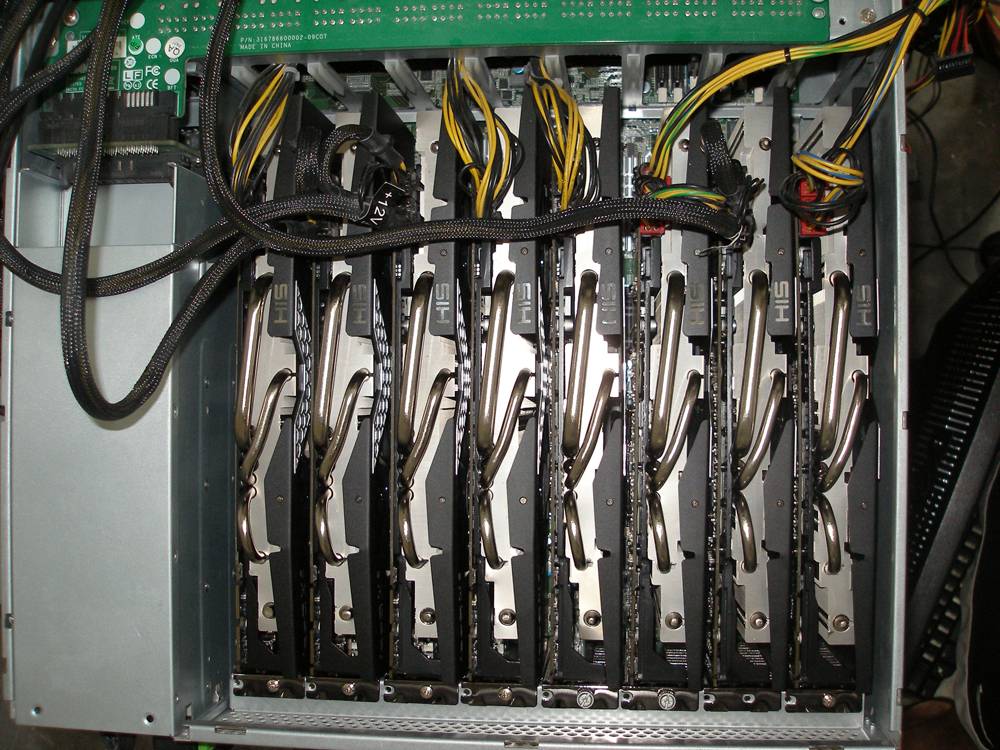

Это компьютер за 12.000$, получивший название Проект Эребус v2.5 от создателя d3ad0ne, содержит восемь графических карт AMD Radeon HD7970. Используя версию 0.10 oclHashcat-lite требуется всего 12 часов для того, чтобы грубо перебрать все возможные варианты ключей, состоящих из 8 символов, содержащих верхний и нижний регистр букв, цифры или символы. Проект помог команде Hashcat выиграть в этом году конкурс «Взломай меня, если сможешь».

В любой момент времени Рэдман, вероятно, получает тысячи криптографических хэшей паролей, используя ПК, содержащий четыре видеокарты Nvidia GeForce GTX 480. Он признает, что это старая машина, но она по-прежнему дает ему возможность перебирать более чем 6,2 млрд. комбинаций в секунду. Обычно он использует словарный файл, содержащий около 26 млн. слов в сочетании с запрограммированными правилами, которые значительно повышают его эффективность путем добавления цифр, знаков препинания и других символов для каждого элемента списка. В зависимости от работы, он иногда использует список длиной 60 млн. слов и кое-что, известное как «радужная таблица», которая будет описана далее.

Как тестер-взломщик, который зарабатывает тем, что пробивает оборону компаний, входящих в список Fortune 500, Рэдман пытается обнаружить уязвимости до того, как хакеры начнут использовать учетные записи их клиентов в своих целях. Одной из ключевых особенностей, которые помогают ему оставаться впереди других, является то, что он загружает списки хэшей, которые каждый день появляются на сайтах вроде pastebin.com для того, чтобы увидеть наличие в них организаций с которыми у него заключен контракт на защиту.

Не так давно он восстанавливал 13-символьный пароль, который, до этого, взламывал в течение нескольких месяцев. В целях защиты владельца аккаунта, он отказался сообщить точную комбинацию символов и вместо этого предложил к использованию парольную фразу «Sup3rThinkers» (без кавычек) для иллюстрирования своего достижения. «Sup3rThinkers» следует тенденциям ряда парольных моделей, имеющих нечто общее: вначале, обычно, идет пятибуквенное слово, которое начинается с заглавной буквы и в котором происходит замена буквы E на цифру 3, затем, обычно, следует семибуквенное слово, также начинающееся с заглавной буквы. До тех пор, пока скорость его системы не причиняла ущерба, взлом пароля в большей степени был результатом коллективных действий экспертов-взломщиков достигаемым с помощью онлайн технологий в течение последних нескольких лет.

Наиболее важный вклад в знания о взломах был внесен в 2009 году, когда была проведена SQL атака против сервиса онлайн игр RockYou.com, позволившая получить 32 млн текстовых пароля, используемых игроками в их аккаунтах. Пароли, 14,3 млн из которых были продублированы на других сайтах и которые собирались удалить, были размещены в Интернете; почти тут же беспрецедентное количество учетных записей с параметрами доступа пользователя, сформированными после его успешной аутентификации изменили возможности «хороших» и «плохих» хакеров для взлома подобных паролей.

Обсудим это

Как и во многих случаях взломов паролей, почти ни одна из 1,3 млн. учетных записей Gawker с параметрами доступа пользователя, сформированными после его успешной аутентификации, взломанных в декабре 2010, не содержала информации, понятной для человека. Вместо этого они были преобразованы в так называемые «хэш-значения», пропущенные через односторонние криптографические функции, создающие уникальную последовательность символов для каждого исходного текста. К примеру, прохождение через алгоритм MD5 слова «password» (без кавычек) дает результат «5f4dcc3b5aa765d61d8327deb882cf99».

Даже незначительное изменение в исходном тексте, например: «password1» или «Password» дают в результате разницу в хэш значениях – «7c6a180b36896a0a8c02787eeafb0e4c» и «dc647eb65e6711e155375218212b3964». С использованием алгоритма SHA1 исходные «password», «password1» и «Password» преобразуются в «5baa61e4c9b93f3f0682250b6cf8331b7ee68fd8», «e38ad214943daad1d64c102faec29de4afe9da3d» и «8be3c943b1609fffbfc51aad666d0a04adf83c9d» соответственно.

В теории, если текст был преобразован в хэш значение, то становится невозможным его обратное преобразование с использованием средств криптографии. Взлом пароля, таким образом, заключается в том, чтобы пропуская пароль, который как кажется должен подходить, через ту же криптографическую функцию, создать угрозу взлома хэша. Когда 2 хэш значения совпадут пароль будет подобран.

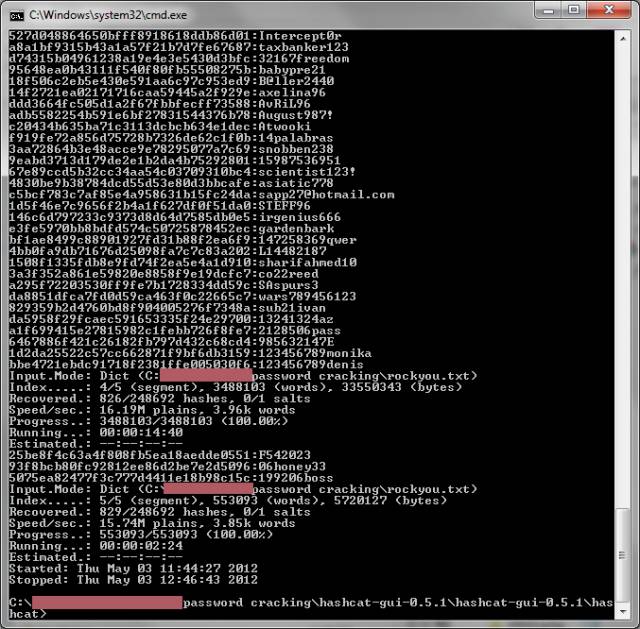

Скриншот из ocl-Hashcat, показывающий как взлом списка паролей выкладывается в Интернет.

Сброс данных RockYou был переломным моментом, но оказалось, что это было только началом того, что в дальнейшем привело к еще более серьезным последствиям. Открытие 14 млн. наиболее часто используемых паролей в свободный доступ позволило людям использовать утечку криптографически защищенных паролей для практически мгновенного взлома слабых паролей, что, в свою очередь, позволило использовать высвободившиеся ресурсы для взлома более сильных.

Через несколько дней после взлома Gawker, например, большой процент парольных хэшей был преобразован в текст, который дал взломщикам большой массив реальных паролей для использования в будущих атаках. Этот масса паролей в дальнейшем будет только возрастать, как снежный ком, становясь все больше и больше с каждым взломом. Всего лишь через 6 дней после утечки 6,5 млн хэшей паролей сервиса LinkedIn более чем 90% их них были взломаны. Только в прошлом году, говорит Рэдман, более чем 100 млн. паролей были опубликованы в Интернете – как в текстовом виде, так и в виде зашифрованного текста, которые теперь могут быть очень легко взломаны.

«Теперь вы будете иметь RockYou не реже чем раз в квартал», — говорит Рэдман.